Stutxnet 2010 - La primera ciberarma de la historia

12/03/2025

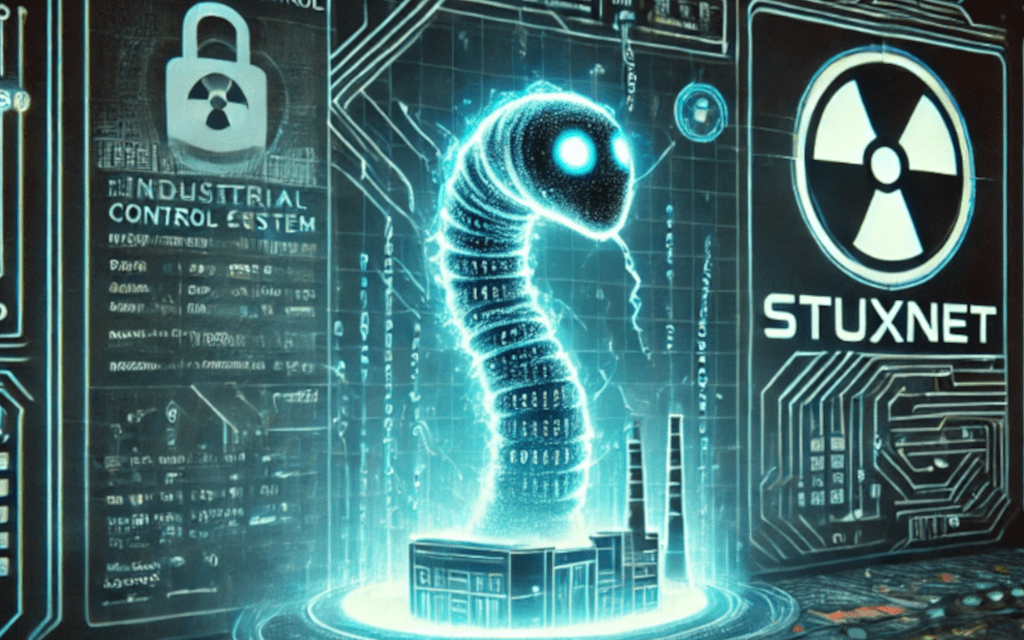

A veces, las guerras no se libran con bombas ni soldados en el campo de batalla, sino con líneas de código infiltrándose en los sistemas más protegidos del mundo. En 2010, un virus informático logró lo que hasta entonces parecía imposible: sabotear el programa nuclear de un país sin disparar una sola bala. Su nombre era Stuxnet y su objetivo era claro: paralizar la producción de uranio en Irán.

El Misterioso Fallo en Natanz En la ciudad iraní de Natanz, ingenieros y científicos trabajaban día y noche en una de las instalaciones nucleares más importantes del país. Su misión era enriquecer uranio para lo que oficialmente era un programa energético, aunque las potencias occidentales temían que estuviera destinado a fabricar armas nucleares. Las centrifugadoras, enormes máquinas diseñadas para separar los isótopos del uranio, giraban a velocidades extremas bajo estrictas condiciones de control.

Pero de repente, las cosas comenzaron a salir mal. Sin motivo aparente, algunas centrifugadoras empezaban a fallar. Los técnicos revisaban los sistemas y no encontraban nada anormal: las computadoras indicaban que todo funcionaba correctamente. Sin embargo, las máquinas seguían rompiéndose. La tasa de fallos se disparó a niveles nunca antes vistos. Algo estaba ocurriendo en las profundidades de la planta, algo que no podían ver ni entender.

Mientras los ingenieros iraníes se devanaban los sesos buscando respuestas, en otra parte del mundo, un grupo de expertos en ciberseguridad estaba a punto de descubrir el arma digital más avanzada jamás creada.

El Código del Caos: ¿Cómo Funcionaba Stuxnet? Stuxnet no era un virus común. Era una pieza de software diseñada con precisión quirúrgica para infiltrarse en los sistemas de control industrial de Siemens, los cuales eran los encargados de regular el funcionamiento de las centrifugadoras en Natanz. Su sofisticación era tal que solo afectaba a un tipo muy específico de configuración: las centrífugas IR-1 utilizadas por Irán.

Pero, ¿cómo había llegado hasta allí? Irán tenía sus redes industriales completamente aisladas de Internet (air-gapped), por lo que un ataque remoto era imposible. La respuesta estaba en los dispositivos USB. Se cree que un agente externo, ya fuera un empleado descuidado o un espía encubierto, conectó un pendrive infectado a una de las computadoras de la planta. Una vez dentro, Stuxnet comenzó su silenciosa labor de sabotaje.

Lo que hacía el malware era absolutamente brillante y sin precedentes:

Se escondía en las computadoras sin ser detectado. Utilizaba múltiples vulnerabilidades de día cero, lo que significaba que ni siquiera los mejores antivirus del momento podían reconocerlo. Se propagaba de forma inteligente. No atacaba inmediatamente; primero se aseguraba de que estaba en la red correcta y en el sistema adecuado. Manipulaba los controladores de las centrifugadoras. En lugar de apagar las máquinas, Stuxnet hacía algo mucho más perverso: alteraba su velocidad de rotación. Aceleraba las centrifugadoras más allá de su límite seguro y luego las desaceleraba bruscamente. Con el tiempo, esto generaba un desgaste imperceptible hasta que finalmente se rompían. Engañaba a los operadores. Mientras destruía las máquinas, Stuxnet enviaba datos falsificados a los monitores de los ingenieros. Para ellos, todo parecía normal. No había ninguna alerta. No había signos de intrusión. Solo centrifugadoras fallando sin explicación. Este nivel de precisión y encubrimiento era inaudito en el mundo de la ciberseguridad. Nunca antes se había visto un ataque informático diseñado para causar daño físico sin ser detectado.

El Descubrimiento: Un Código que No Debería Existir Durante meses, Stuxnet hizo su trabajo en silencio. Se estima que logró destruir alrededor de 1,000 centrifugadoras sin que nadie se diera cuenta. Pero como en toda gran operación, hubo un error.

El malware estaba diseñado para propagarse a través de USB y redes internas, pero en algún punto, por accidente, escapó al mundo exterior. Computadoras fuera de Irán comenzaron a infectarse, y fue entonces cuando empresas de ciberseguridad como VirusBlokAda, Symantec y Kaspersky se toparon con un código que no tenía sentido.

Al analizarlo, los expertos quedaron atónitos. Stuxnet no era un simple virus. Estaba diseñado con un nivel de detalle y recursos que solo podían haber sido financiados por un estado. Además, era evidente que su objetivo no era robar información, sino sabotear procesos industriales. Todo apuntaba a una operación de ciberespionaje de altísimo nivel.

La investigación condujo a una sospecha inevitable: solo unos pocos países en el mundo tenían la capacidad para desarrollar algo así, y entre ellos, Estados Unidos e Israel encajaban perfectamente en el perfil.

Impacto del Ataque Se destruyeron más de 1,000 centrifugadoras en Natanz. Se retrasó el programa nuclear iraní por años. Stuxnet se convirtió en el primer malware capaz de causar daño físico en el mundo real. Se inauguró una nueva era de ciberguerra. La Reacción de Irán y el Mundo Cuando Irán se dio cuenta de lo que había sucedido, su respuesta fue furiosa. El gobierno acusó a potencias extranjeras de un acto de guerra cibernética y prometió represalias. Aunque nunca hubo una confirmación oficial, filtraciones posteriores revelaron que el ataque era parte de una operación conjunta entre la NSA (Estados Unidos) y el Mossad (Israel), llamada Olympic Games.

Pero el impacto de Stuxnet no solo se limitó a Irán. El mundo entero entendió que una nueva era había comenzado. Si un virus podía dañar físicamente infraestructuras críticas sin necesidad de una bomba, entonces ningún país estaba seguro.

¿Cómo Se Pudo Haber Evitado? Si bien Irán tomó medidas después del ataque, como mejorar la segmentación de sus redes y aumentar la seguridad en el uso de dispositivos externos, en ese momento no había muchas defensas contra algo como Stuxnet. Sin embargo, hay algunas prácticas que podrían haber minimizado el riesgo:

Prohibir el uso de USBs en sistemas críticos. La infección comenzó con un simple pendrive. Monitoreo de tráfico interno en redes industriales. Stuxnet pudo operar sin ser detectado durante meses. Segmentación estricta de redes industriales y administrativas. Separar físicamente las redes podría haber ralentizado la propagación del virus. Lecciones Aprendidas El caso de Stuxnet dejó una serie de enseñanzas cruciales:

La ciberseguridad ya no es solo un problema digital, sino un asunto de seguridad nacional. Los ataques pueden causar daños físicos sin necesidad de misiles ni explosivos. Los sistemas industriales son altamente vulnerables. Infraestructuras críticas como plantas de energía, redes eléctricas y fábricas deben implementar protocolos de ciberseguridad mucho más estrictos. El malware de grado militar puede escapar al mundo civil. Stuxnet fue diseñado para un ataque específico, pero terminó propagándose más allá de su objetivo inicial. El futuro de la guerra incluirá ciberataques. Stuxnet marcó el inicio de una nueva era en la guerra digital, donde los países ya no solo protegen fronteras físicas, sino también virtuales. Epílogo: El Legado de Stuxnet Aunque Stuxnet fue neutralizado, su impacto sigue presente. Inspiró una nueva generación de ataques cibernéticos dirigidos a infraestructuras críticas. Hoy, grupos criminales y gobiernos desarrollan malware similar con objetivos más amplios.

El ataque a Natanz fue solo el comienzo. La pregunta que queda en el aire es: ¿qué otro Stuxnet se está gestando en la sombra, esperando a ser descubierto?